Os Melhores

Conteúdo popular

Mostrando conteúdo com a maior reputação em 01/14/25 em Posts

-

PWSERVER 1.2.6 V7 - V55 – → SERVER: [Conteúdo Oculto] → CLIENTE: [Conteúdo Oculto] DESCRIÇÃO: O Perfect World foi lançado nos servidores internacionais em 1º de dezembro de 2008, chegando ao Brasil no ano seguinte. O primeiro episódio adicionado foi o Império Ancestral, que introduziu várias mecânicas novas: CRÉDITOS : PW-DEV PWSERVER 1.3.1 V10 - V55 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: Depois de criar o Mundo Perfeito, os deuses se afastaram para se curarem de todas as feridas causadas pelas disputas travadas entre si. Aproveitando-se disso, as criaturas chamadas “Sem-Almas” resolveram invadir o mundo e envolvê-lo em trevas. Agora todos os habitantes precisam se unir para defender o seu lar. PWSERVER 1.3.8 V29 - V78 (world2) → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] PWSERVER 1.4.2 V27 - V75 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: O lançamento em servidores chineses ocorreu em setembro de 2009, servidores internacionais ocorreu em dezembro de 2009. e por final servidor do Brasil ocorreu em julho de 2010. PWSERVER 1.4.4 V61 - V93 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: O lançamento nos servidores chineses ocorreu em setembro de 2011, nos servidores internacionais em 2 de novembro de 2011. O lançamento no servidor oficial em russo ocorreu em 20 de outubro de 2011 (simultaneamente com a adição do Genesis). PWSERVER 1.4.5 – V63 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: No início dos tempos, espectros sombrios viviam à solta, sem objetivo a não ser espalhar o caos pelo universo. Pan Gu, o deus criador, sabia que a existência desses seres era uma ameaça ao seu Mundo Perfeito, mas ficou com pena de tais criaturas e de sua falta de controle, optando por não destruí-las. Ao invés disso, ele criou uma nova dimensão, o Submundo, no qual ergueu o solitário reino de Morai. Ali, Pan Gu criou uma raça especial de humanos. PWSERVER 1.4.5 -V69 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: O lançamento nos servidores chineses ocorreu em junho de 2012, nos servidores internacionais em 8 de agosto de 2012. O lançamento no servidor oficial em russo ocorreu em 3 de outubro de 2012 (simultaneamente com a adição de Imperial Fury). PWSERVER 1.4.6 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: Uma nova era teve início em Perfect World com a expansão Ascensão da Dinastia, em que quatro nações distintas deram início a uma verdadeira corrida armamentista para se estabelecerem como as maiores potências do Mundo Perfeito PWSERVER 1.4.7 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: Após a ascensão do Comandante do Submundo, as terras de Pan Gu foram completamente devastadas durante a Guerra da Dinastia. Como resultado, os Sem-Almas se tornaram mais fortes do que nunca, afetando completamente todas as nações e corrompendo as cinco raças que habitavam o mundo, que agora se encontrava à beira do colapso. PWSERVER 1.4.8 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] PWSERVER 1.5.0 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: Suplemento para atualizar Ascensção da Dinastia. O lançamento em servidores chineses ocorreu em 2 de abril de 2013, em servidores internacionais em 19 de junho de 2013 (simultaneamente com a adição de Ascensão Espiritual). PWSERVER 1.5.1 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: O mundo de Pan Gu está em constante expansão e com esse episódio chegou o momento de seus heróis descobrirem Novos Horizontes! Com essa expansão, além de novas instâncias, novos mapas, novas habilidades e muitas outras coisas, chegou o Renascimento PWSERVER 1.5.3 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: Após grandes batalhas, parecia que as forças do bem finalmente estavam próximas da vitória. O número dos Sem-Almas em Pan Gu diminuía cada vez mais e os heróis finalmente acreditaram que a secular batalha da luz contra as trevas estava perto do fim... Até que um Alvorecer Sombrio revelou a triste verdade! PWSERVER 1.5.5 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] DESCRIÇÃO: Com a chegada de Elysium, o sonho da casa própria se tornará realidade. Ao conquistar uma moradia, você garantirá acesso um cantinho só seu, que poderá ser mobiliado e decorado à vontade. Aventure-se em missões diárias e acumule recursos para evoluir sua humilde residência e transformá-la em uma verdadeira mansão! Mas saiba que para ter acesso a tudo isso, você precisa de um personagem de no mínimo nível 90, com 35.000 de fama. ------------------------------------------------------------------------------------------------------------------------------------------------------------------ PWSERVER 1.6.5 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] PWSERVER 1.7.3 → SERVER: [Conteúdo Oculto] → CLIENTE : [Conteúdo Oculto] PWSERVER 1.7.4 → SERVER: AGUARDANDO LINKS → CLIENTE : AGUARDANDO LINKS PWSERVER 1.8.0 → SERVER: AGUARDANDO LINKS → CLIENTE : AGUARDANDO LINKS Links atualizados em 15/11/20241 ponto

-

1 ponto

-

DESPERTA SELVAGEM Recupere a Glória de uma Raça Esquecida: Após séculos de conflito, os Andarilhos se acostumaram a viver escondidos, disfarçados entre os humanos comuns. Quando as esperanças de uma vida melhor já haviam desaparecido, Syvos, filho perdido do último Senhor Andarilho, retorna disposto a recuperar a honra do seu povo. Agora, cabe a ele reunir os Andarilhos restantes e liderá-los contra um perigo que ameaça toda Pan Gu. Andarilho: Habilidosos e versáteis, os Andarilhos já estiveram à beira da extinção. Séculos de conflito os obrigaram a viver à margem da humanidade, aperfeiçoando suas habilidades furtivas e adaptativas, sem nunca esquecer seu maior trunfo: o poder de se transformar em gigantescos Macacos Brancos, donos de uma força explosiva. Link parqa Download: Clique Aqui1 ponto

-

#!/bin/bash # Cores para as mensagens RED='\033[0;31m' GREEN='\033[0;32m' NC='\033[0m' # No Color print_error() { echo -e "${RED}Erro:${NC} $1" >&2 exit 1 } print_success() { echo -e "${GREEN}Sucesso:${NC} $1" } # Função para gerar senha aleatória generate_password() { tr -dc 'a-zA-Z0-9' < /dev/urandom | fold -w "${1:-12}" | head -n 1 } # Mensagem de início echo -e "${GREEN}? Iniciando instalacao...${NC}" # Verificar se está sendo executado como superusuário if [ "$EUID" -ne 0 ]; then echo -e "${RED}Este script precisa de permissões de superusuário para ser executado.${NC}" sudo "$0" "$@" || exit $? exit 0 fi # Instalações básicas echo -e "${GREEN}? Instalando pacotes basicos...${NC}" sudo yum -y install mariadb-server mariadb-libs.i686 httpd epel-release yum-utils cronie-noanacron ca-certificates > /dev/null 2>&1 || { print_error "Falha ao instalar pacotes basicos."; } print_success "Pacotes basicos instalados com sucesso." # Iniciar e habilitar serviços echo -e "${GREEN}? Iniciando e habilitando servicos...${NC}" sudo systemctl start mariadb && sudo systemctl enable mariadb > /dev/null 2>&1 || print_error "Falha ao iniciar e habilitar o MariaDB." sudo systemctl start httpd && sudo systemctl enable httpd > /dev/null 2>&1 || print_error "Falha ao iniciar e habilitar o Apache." print_success "Servicos iniciados e habilitados com sucesso." # Executar a configuracao de seguranca do MySQL echo -e "${GREEN}? Executando configuracao de seguranca do MySQL...${NC}" echo -e "\nn\n$(generate_password)\n$(generate_password)\ny\ny\ny\ny\n" | sudo mysql_secure_installation > /dev/null 2>&1 || print_error "Falha ao executar a configuracao de seguranca do MySQL." print_success "Configuracao de seguranca do MySQL concluida com sucesso." # Criar usuario com permissoes de superusuario no MariaDB echo -e "${GREEN}? Criando usuario com permissoes no MariaDB...${NC}" MYSQL_USER="admin" MYSQL_USER_PASSWORD=$(generate_password) sudo mysql -e "CREATE USER '${MYSQL_USER}'@'%' IDENTIFIED BY '${MYSQL_USER_PASSWORD}';" > /dev/null 2>&1 || print_error "Falha ao criar usuario no MariaDB." sudo mysql -e "GRANT ALL PRIVILEGES ON *.* TO '${MYSQL_USER}'@'%' WITH GRANT OPTION;" > /dev/null 2>&1 || print_error "Falha ao conceder permissoes ao usuario no MariaDB." print_success "Usuario criado com sucesso e permissoes concedidas." # Salvar senha do usuário em um arquivo no diretório raiz echo -e "${GREEN}? Salvando credenciais do MariaDB...${NC}" echo "Usuario: ${MYSQL_USER}" > ~/mysql_user.txt echo "Senha: ${MYSQL_USER_PASSWORD}" >> ~/mysql_user.txt print_success "Credenciais do MariaDB salvas em ~/mysql_user.txt." # Instalar PHP 7.4 e extensoes echo -e "${GREEN}? Instalando PHP 7.4 e extensoes...${NC}" sudo yum -y install [Conteúdo Oculto] > /dev/null 2>&1 || print_error "Falha ao instalar o repositorio Remi." sudo yum-config-manager --enable remi-php74 > /dev/null 2>&1 || print_error "Falha ao ativar o repositorio Remi PHP 7.4." sudo yum -y install php php-common php-opcache php-mcrypt php-cli php-gd php-curl php-mysqlnd php-zip php-devel php-mbstring php-pear php-bcmath php-json > /dev/null 2>&1 || print_error "Falha ao instalar PHP e extensoes." sudo systemctl restart httpd > /dev/null 2>&1 || print_error "Falha ao reiniciar o Apache apos a instalacao do PHP." print_success "PHP 7.4 e extensoes instalados com sucesso." # Instalar Java 1.8 echo -e "${GREEN}? Instalando Java 1.8...${NC}" sudo yum -y install java-1.8.0-openjdk.x86_64 > /dev/null 2>&1 || print_error "Falha ao instalar Java 1.8." print_success "Java 1.8 instalado com sucesso." # Instalar pacotes adicionais echo -e "${GREEN}? Instalando pacotes adicionais...${NC}" sudo yum -y install pcre-devel libstdc++.i686 libstdc++-devel.i686 libxml2-devel libxml2 libstdc++-static compat-libstdc++-33.x86_64 > /dev/null 2>&1 || print_error "Falha ao instalar pacotes adicionais." print_success "Pacotes adicionais instalados com sucesso." # Configurações adicionais echo -e "${GREEN}? Realizando configuracoes adicionais...${NC}" sudo systemctl disable firewalld && sudo systemctl stop firewalld > /dev/null 2>&1 || print_error "Falha ao desativar e parar firewalld." sudo sed -ri 's/SELINUX=enforcing/SELINUX=disabled/' /etc/selinux/config > /dev/null 2>&1 || print_error "Falha ao desativar SELinux." print_success "Configuracoes adicionais aplicadas com sucesso." # Atualizar o sistema e instalar pacotes extras echo -e "${GREEN}? Atualizando o sistema e instalando pacotes extras...${NC}" sudo yum -y update > /dev/null 2>&1 || print_error "Falha ao atualizar o sistema." sudo yum -y install mono mc htop curl wget p7zip gdb ipset perl-XML-DOM make gcc gcc-c++ openssl-devel readline-devel > /dev/null 2>&1 || print_error "Falha ao instalar pacotes extras." print_success "Sistema atualizado e pacotes extras instalados com sucesso." # Configurar local echo -e "${GREEN}? Configurando local...${NC}" sudo localectl set-locale LANG=en_US.UTF-8 > /dev/null 2>&1 || print_error "Falha ao configurar o local." print_success "Local configurado com sucesso." # Mensagem de conclusão echo -e "${GREEN}? instalacao concluída com sucesso. As credenciais do MariaDB foram salvas em ~/mysql_user.txt.${NC}" echo -e "${GREEN}Este script foi desenvolvido por [DISCORD master9028].${NC}" installcentos7.sh1 ponto

-

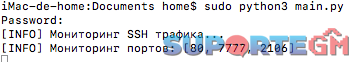

Bom uso a todos! Version: Python 3.13 Install: python3 -m pip install scapy #Notes Update Rate Limiting 03-01-25 Traffic Anomaly Detection 03-01-25 Packet Filtering 03-01-25 Add SSH monitoring 28-12-24 Config.txt # Configurações gerais de monitoramento e proteção # Defina as portas para monitoramento (exemplo: HTTP, SSH) PORTS_TO_MONITOR=80,7777,2106 # Se o bloqueio por HWID deve ser ativado BLOCK_HWID=true # Limites de pacotes MAX_PACKET_SIZE=1024 MAX_CONNECTIONS=100 CONNECTION_TIME_WINDOW=10 # Em segundos # Limitações de pacotes TCP e UDP MAX_TCP_PACKETS=500 MAX_UDP_PACKETS=300 # Configurações para proteção SSH SSH_PORT=22 SSH_BLOCK_THRESHOLD=5 # Número de tentativas antes de bloquear SSH_BLOCK_DURATION=3600 # Duração do bloqueio (em segundos) SSH_LOCKDOWN_THRESHOLD=10 # Número de tentativas excessivas antes de lockdown SSH_LOCKDOWN_DURATION=86400 # Duração do lockdown (1 dia) SSH_IP_ATTEMPTS_WINDOW=60 # Janela de tempo (em segundos) para tentativas de login SSH # Limitação de taxa de pacotes para evitar DDoS RATE_LIMIT_THRESHOLD=1000 # Limite de pacotes por IP DDoS_DETECTION_WINDOW=10 # Janela de tempo para detectar DDoS DDoS_CONNECTION_THRESHOLD=500 # Limite de conexões simultâneas que aciona a detecção de DDoS main.py import os import time import hashlib import uuid import platform import json import re from scapy.all import sniff, TCP, UDP, IP from collections import defaultdict from threading import Thread # Словари для хранения данных трафика и блокировок traffic_data = defaultdict(lambda: {"timestamps": [], "tcp_count": 0, "udp_count": 0, "packet_count": 0}) blocked_hwids = set() # Множество заблокированных HWID blocked_ips = defaultdict(lambda: {"block_time": None, "attempts": 0, "block_duration": 0}) # Блокировка IP # Стандартные настройки config = { "MAX_PACKET_SIZE": 1024, "MAX_CONNECTIONS": 100, "CONNECTION_TIME_WINDOW": 10, "PORTS_TO_MONITOR": [80, 7777, 2106], "MAX_TCP_PACKETS": 500, "MAX_UDP_PACKETS": 300, "BLOCK_HWID": True, "SSH_PORT": 22, "SSH_BLOCK_THRESHOLD": 5, # Порог для неудачных попыток входа SSH "SSH_BLOCK_DURATION": 3600, # Длительность блокировки SSH "SSH_LOCKDOWN_THRESHOLD": 10, # Количество чрезмерных попыток перед блокировкой "SSH_LOCKDOWN_DURATION": 86400, # Длительность блокировки (1 день) "SSH_IP_ATTEMPTS_WINDOW": 60, # Временное окно для попыток входа SSH "RATE_LIMIT_THRESHOLD": 1000, # Порог пакетов на IP "DDoS_DETECTION_WINDOW": 10, # Временное окно для обнаружения DDoS "DDoS_CONNECTION_THRESHOLD": 500 # Порог одновременных подключений } LOG_FILE = "logs.json" # Функция для загрузки конфигурации из файла def load_config(): global config if not os.path.exists("config.txt"): print("[INFO] Файл config.txt не найден. Используются настройки по умолчанию.") return with open("config.txt", "r") as file: for line in file: line = line.strip() if not line or line.startswith("#"): continue key, value = line.split("=") key = key.strip() value = value.split("#")[0].strip() if key in ["PORTS_TO_MONITOR"]: config[key] = list(map(int, value.split(","))) elif key in ["BLOCK_HWID"]: config[key] = value.lower() == "true" elif key in ["SSH_PORT", "SSH_BLOCK_THRESHOLD", "SSH_BLOCK_DURATION", "MAX_PACKET_SIZE", "MAX_CONNECTIONS", "CONNECTION_TIME_WINDOW", "MAX_TCP_PACKETS", "MAX_UDP_PACKETS", "RATE_LIMIT_THRESHOLD", "DDoS_DETECTION_WINDOW", "DDoS_CONNECTION_THRESHOLD", "SSH_LOCKDOWN_THRESHOLD", "SSH_LOCKDOWN_DURATION", "SSH_IP_ATTEMPTS_WINDOW"]: config[key] = int(value) else: config[key] = value # Функция для записи статистики def log_statistics(ip, hwid, reason, data): log_entry = { "timestamp": time.strftime("%Y-%m-%d %H:%M:%S"), "ip": ip, "hwid": hwid, "reason": reason, "tcp_count": data["tcp_count"], "udp_count": data["udp_count"] } try: with open(LOG_FILE, "r+") as f: logs = json.load(f) logs.append(log_entry) f.seek(0) json.dump(logs, f, indent=4) except Exception as e: print(f"[ERROR] Ошибка при сохранении в лог: {e}") # Функция для генерации уникального HWID def get_hwid(): mac_address = get_mac_address() system_uuid = get_system_uuid() unique_string = f"{mac_address}-{system_uuid}-{platform.system()}" return hashlib.sha256(unique_string.encode()).hexdigest() # Функция для получения MAC-адреса def get_mac_address(): try: mac = uuid.getnode() mac_address = ':'.join(("%012X" % mac)[i:i + 2] for i in range(0, 12, 2)) return mac_address except Exception: return "UNKNOWN_MAC" # Функция для получения UUID системы def get_system_uuid(): try: if platform.system() == "Linux": with open('/sys/class/dmi/id/product_uuid', 'r') as f: return f.read().strip() elif platform.system() == "Windows": import subprocess result = subprocess.check_output('wmic csproduct get uuid', shell=True).decode() return result.split('\n')[1].strip() return platform.node() except Exception: return "UNKNOWN_UUID" # Функция для мониторинга пакетов def monitor_packet(packet): if packet.haslayer(IP): src_ip = packet[IP].src current_time = time.time() hwid = get_hwid() # Инициализация данных трафика data = traffic_data[src_ip] if current_time not in data["timestamps"]: data["timestamps"].append(current_time) # Удаление меток времени, выходящих за пределы окна data["timestamps"] = [ ts for ts in data["timestamps"] if current_time - ts <= config["CONNECTION_TIME_WINDOW"] ] # Ограничение скорости: подсчет пакетов, полученных от IP data["packet_count"] += 1 # Обнаружение DDoS: ограничение пакетов на IP за определенный период времени if data["packet_count"] > config["RATE_LIMIT_THRESHOLD"]: print(f"[ALERT] IP {src_ip} отправляет слишком много пакетов. Возможная атака DDoS!") blocked_hwids.add(hwid) log_statistics(src_ip, hwid, "Превышен лимит пакетов", data) # Блокировка по TCP/UDP пакетам if packet.haslayer(TCP): data["tcp_count"] += 1 elif packet.haslayer(UDP): data["udp_count"] += 1 if data["tcp_count"] > config["MAX_TCP_PACKETS"]: blocked_hwids.add(hwid) log_statistics(src_ip, hwid, "Избыточное количество TCP пакетов", data) print(f"[ALERT] Избыточное количество TCP пакетов: {src_ip}") elif data["udp_count"] > config["MAX_UDP_PACKETS"]: blocked_hwids.add(hwid) log_statistics(src_ip, hwid, "Избыточное количество UDP пакетов", data) print(f"[ALERT] Избыточное количество UDP пакетов: {src_ip}") elif len(data["timestamps"]) > config["MAX_CONNECTIONS"]: blocked_hwids.add(hwid) log_statistics(src_ip, hwid, "Избыточное количество соединений", data) print(f"[ALERT] Избыточное количество соединений: {src_ip}") # Функция для мониторинга трафика SSH def monitor_ssh_traffic(): print("[INFO] Мониторинг трафика SSH...") try: sniff(filter=f"tcp port {config['SSH_PORT']}", prn=process_ssh_packet, store=False) except KeyboardInterrupt: print("[INFO] Мониторинг SSH прерван.") except Exception as e: print(f"[ERROR] Ошибка мониторинга SSH: {e}") # Функция для обработки пакетов SSH def process_ssh_packet(packet): if packet.haslayer(IP) and packet.haslayer(TCP): src_ip = packet[IP].src handle_ssh_attempt(src_ip) # Функция для обработки попыток входа SSH def handle_ssh_attempt(ip): current_time = time.time() data = blocked_ips[ip] # Если IP был заблокирован на более длительный период if data["block_time"] and current_time - data["block_time"] < data["block_duration"]: return # Увеличиваем счетчик попыток входа SSH data["attempts"] += 1 if data["attempts"] > config["SSH_BLOCK_THRESHOLD"]: block_ip(ip) data["block_time"] = current_time data["block_duration"] = config["SSH_BLOCK_DURATION"] # Длительность блокировки if data["attempts"] > config["SSH_LOCKDOWN_THRESHOLD"]: lockdown_ip(ip) data["block_time"] = current_time data["block_duration"] = config["SSH_LOCKDOWN_DURATION"] # Длительность блокировки # Функция для блокировки IP def block_ip(ip): print(f"[INFO] IP {ip} заблокирован за слишком много попыток входа SSH.") # Функция для применения блокировки для IP def lockdown_ip(ip): print(f"[INFO] IP {ip} попал в блокировку за слишком много попыток входа SSH.") # Функция для разблокировки IP после истечения срока блокировки def unblock_expired_ips(): current_time = time.time() for ip in list(blocked_ips.keys()): if current_time - blocked_ips[ip]["block_time"] > config["SSH_BLOCK_DURATION"]: print(f"[INFO] IP {ip} разблокирован.") del blocked_ips[ip] # Функция для начала мониторинга def start_monitoring(): print(f"[INFO] Мониторинг портов: {config['PORTS_TO_MONITOR']}") try: ports_filter = " or ".join([f"tcp port {port} or udp port {port}" for port in config["PORTS_TO_MONITOR"]]) sniff(filter=ports_filter, prn=monitor_packet, store=False) except KeyboardInterrupt: print("[INFO] Мониторинг прерван.") except Exception as e: print(f"[ERROR] Ошибка мониторинга: {e}") if __name__ == "__main__": load_config() # Запуск мониторинга SSH в отдельном потоке ssh_thread = Thread(target=monitor_ssh_traffic, daemon=True) ssh_thread.start() start_monitoring()1 ponto

-

Editor fácil de usar. Como começar com a interface: 1) Extrair os arquivos e interfaces.pck surfaces.pck 2) Definir no editor onde o diretório raiz dos arquivos descompactados 3) Editar elementos da interface UIEdit (pdev).rar1 ponto

-

1 ponto

-

Bom pessoal venho oferecer meus serviços em PW, faço todo preparo e edições suficiente para deixa seu servidor 100% ok, além de ser design gráfico, vou entregar o servidor da maneira que o cliente solicitar, tenho sites simples e com sistema de postagem, tenho servidor em varias versões, e a melhor parte preço justo sem explorar os novados no ramo de adm de pw, também faço pequenas atualizações em demanda, preços varia do que for pedido. Tenho scripts, e ferramentas, também dou vídeo aula de como instalar e usar ferramentas. Criação de Servidor em Geral Script Painel do jogador Configuração de hospedagens CPW tradicional e do AlexPro Instalação de PWAdmin Trivia Online Ranking ingme e Web Sites simples e com sistema de Postagens Gold Por hora por IP e Cultivo Pequenas atualizações Curso de como instalar servidores e editar os datas Criação de utorrent do clientePW Edição de mapa da NW Segurança para ataques OGG Sistema de mensagens automática Auto backup ETC Meu Zap 21965688474 Para falar comigo Clique Aqui Discord Cleiton de Jesus#94981 ponto

-

Muitos não sabem, mais é possivel realizar uma invasão e provocar uma sobrecarga no servidor caso essa falha abaixo esteja habilitado. Recentemente, todo mundo conhece o problema de uma "queda do gs" repentina por várias pessoas que acreditam que se você tiver um brinquedo, poderá "se exibir", neste tópico falaremos sobre o processamento de pacotes em locais de fora, simplesmente aconteceu que os chineses inventaram um sistema Socket para receber e enviar pacotes entre o cliente e o servidor, e esse se tornou o motivo pelo qual um pacote com qualquer conteúdo pode ser enviado de fora e, assim, obter qualquer coisa para você. A correção dessa vulnerabilidade é remover o Socket e processar o pacote diretamente na rede local, para isso você precisa abrir o arquivo gs.conf e encontrar as configurações de localização; considere uma das localizações como exemplo Correção do bug. Aqui nos interessa apenas uma linha listen_addr = WORLD01:10901 Basta alterá-lo para listen_addr = 127.0.0.1:10901 para revinculá -lo à rede local, após ter feito esta etapa em todos os locais, você deve excluir o arquivo gsalias.conf e reinicie todos os locais. --------------------------------------------------------------------------------------------- PS: te ajudei? então manda aquele pix do coração para incentivar meus posts. PIX: [email protected] --------------------------------------------------------------------------------------------- Precisa de ajuda em particular? Entra em contato comigo tenho otimos preços.1 ponto

-

1 ponto

-

0 pontos

.png.9bb9ea8e98774e663fd240aa7594c5c2.png)